組織會蒐集大量數據來創造創新的解決方案、進行突破性研究或者優化設計;然而隨之而來的還有要確保數據得到充分保護,以滿足監管、合規、契約性或內部資安要求的責任。

對於那些希望將資料倉儲從地端系統遷移到雲端優先系統(如 BigQuery)的組織來說,保護敏感數據免受未授權存取或意外暴露至關重要。使用基於加密的標記化(tokenization)是很重要的工具,它可以建立一個額外的防禦層和細化的資料管控。

與敏感數據保護功能相容

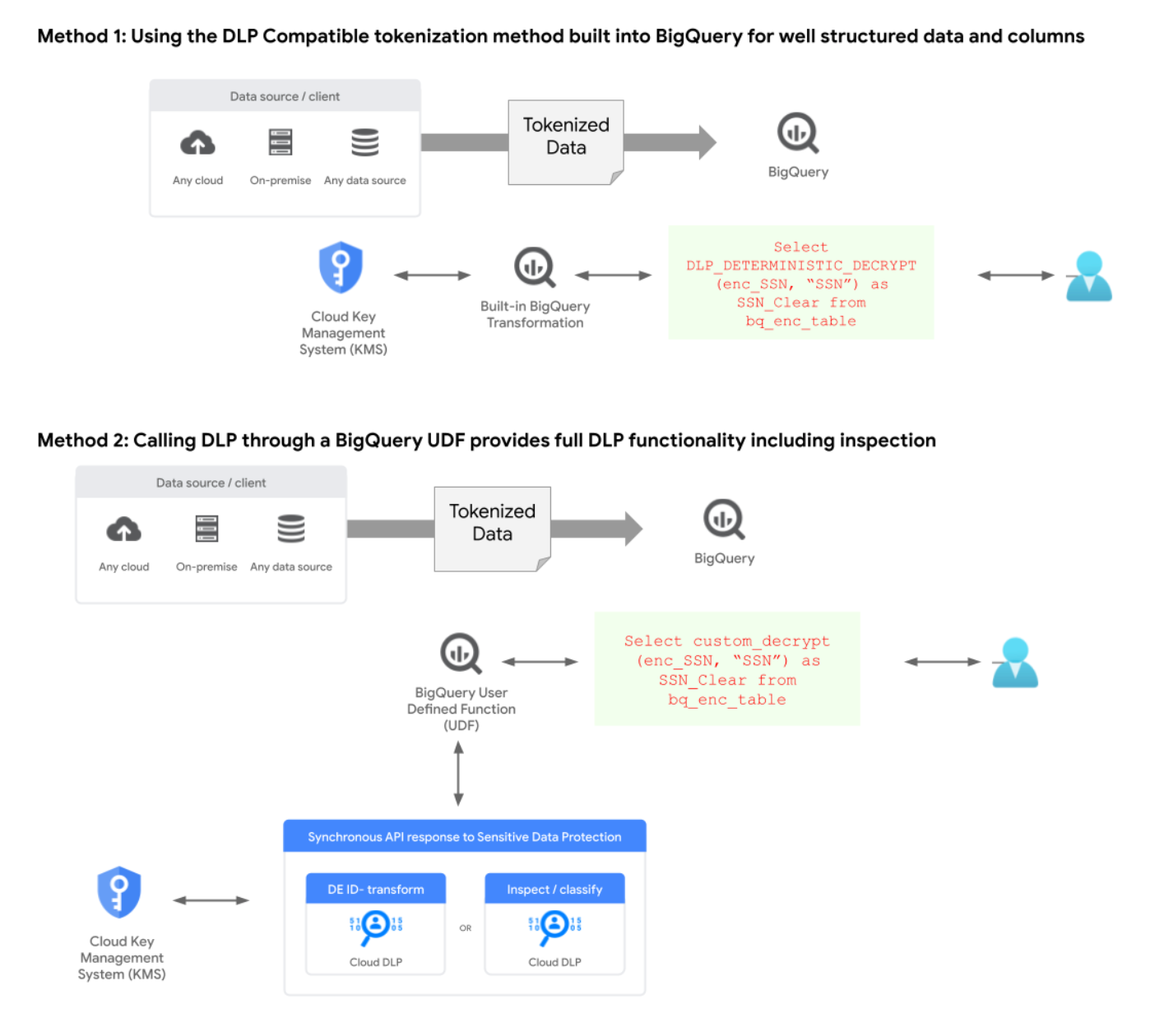

除了儲存級加密(無論是使用 Google 管理的密碼金鑰還是客戶管理的密碼金鑰),BigQuery 現在也與敏感數據保護(Sensitive Data Protection)無縫整合,支援地端 SQL 函數,允許 BigQuery 與敏感數據保護之間進行可互相操作的確定性加密和解密。

簡言之,這讓在各種情境下保護敏感數據更加容易:

- 保護 BigQuery 中的敏感數據:在查詢時保護包含個人身份資訊(PII)、醫療記錄或金融資料的數據,同時保持合規性。

- 安全地共享敏感數據:與外部各方(合作夥伴或消費者)合作時,透過共享加密數據(由敏感數據保護工具進行外部加密),單獨提供解密密鑰,並在 BigQuery 中使用函數解密,維持敏感資料的保護。

- 相容的標記化隨處可用:無論您是使用敏感數據保護 API 在 BigQuery 之外建立標記,還是在地端 BigQuery 中建立標記,都可以在需要之處進行整合,並保持參考完整性(referential integrity)。

- 強化效能:增強的效能(像是函數)利用 BigQuery 的分佈式架構,在多個 BigQuery 節點中同時執行基於敏感數據保護標記的加密和解密任務,大幅加快操作速度。

在 BigQuery 中使用敏感數據保護功能

步驟1:識別您的敏感數據

使用敏感數據保護發現服務來定位包含機密資訊的 BigQuery 表和列。

步驟2:生成加密密鑰

生成您的數據密鑰並使用 Cloud KMS 來保護這些密鑰。

步驟3:應用加密

使用 DLP_DETERMINISTIC_ENCRYPT 來加密已識別的資料欄。

步驟4:安全地儲存並處理數據

在 BigQuery 中繼續處理您的加密數據,並確保它受到保護。

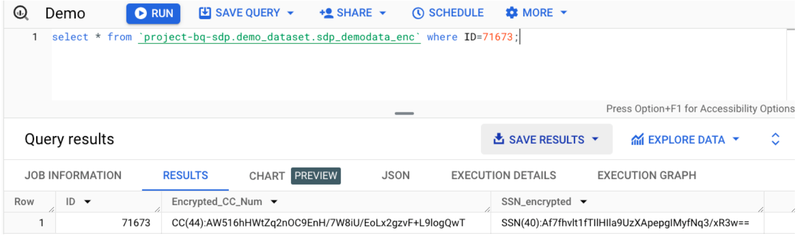

從加密表中查詢:

對加密列運行聚合(aggregates):

步驟5:在需要時解密

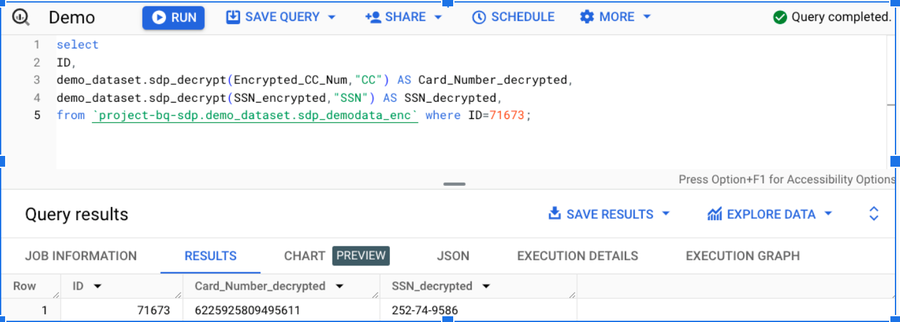

使用 DLP_DETERMINISTIC_DECRYPT 來僅在查詢時間和對授權使用者必要時存取原始數據。

從解密記錄查詢:

敏感數據保護(Sensitive Data Protection)和 BigQuery 資料安全功能是保護雲端敏感數據的強大工具,透過了解它們如何運作,及如何有效運用其功能,您便可以強化您的資料安全狀態、減少數據外洩風險,並保護敏感資訊的機密性,同時也保障您的隱私。

若您的組織目前尚未開始使用 Google Cloud 或 Google Workspace,可以聯繫 Google Cloud 菁英合作夥伴宏庭科技,宏庭提供獨家售前導入諮詢與購買 Google Cloud、Google Workspace 後的專業技術支援,解決您的資料搬遷煩惱及使用上的各種疑難雜症。更重要的是,宏庭科技持續提供客戶第一手 Google Cloud、Google Workspace 最新消息、科技新知電子報與主題豐富的線上研討會/實體工作坊。歡迎填寫連絡表單,讓宏庭科技的專屬顧問團隊帶領您的組織安心擁抱雲端!

本文章翻譯並改寫自 Google Cloud 官方部落格。